u盘木马专杀工具杀毒/u盘被360杀毒软件隔离

具体做法如下:

一、下载卡巴斯基 6 便携版,解压,(注意不要将解压目录置于中文路径中)把文件夹AVP6和Kav6(USB).EXE考到U盘根目录

二、在U盘根目录下-新建文本文档,写入以下代码:

[autorun]

shellexecute=Kav6(USB).EXE

icon=AVP6avp.exe

(注:shellexecute=后面是杀软路径,icon=是图标路径都可以根据自己的实际路径修改的)然后保存,把文档名改为 autorun.inf (后缀也得改),然后重新插入U盘

三、建议把文件夹AVP6和Kav6(USB).EXE及autorun.inf 的属性设为隐藏,这样就不容易把杀软不小心给删除了

使用方法:

双击U盘自动安装并打开卡巴斯基 6 便携版. 退出 卡巴斯基 6 便携版即可完成卸载,想打开U盘的话点右键选打开就行了,这样是不是成了一个杀毒U盘了

注意事项:

不要将解压目录置于中文路径中议每次打开后先更新再使用

如果系统中已经安装卡巴产品,请不要使用此便携版.(右键点U盘选"打开"就直接打开U盘,不安装便携版了)

还有就是这个卡巴斯基便携版是可以升级的

虽然可能很多人认为本地私有控制的数据中心存在的安全风险应该是最少的,但微软Office团队可能不这么认为

目前,Office安全和合规性团队的主要项目经理Brandon Koeller阐述了Office 365在云端的7种优势能够提供比内部部署数据中心更多的安全性

我们不妨来看一下:

●获取威胁情报的范围更广:

当客户的内部服务器受到外部攻击时,客户可以采取措施保护自己免受同一个黑客的后续攻击

使用Office 365,用户不仅可以对单个攻击做出简单响应,还可以从服务中其他客户的威胁中收集情报

对Office 365中的任何组织发起的攻击可以在防护功能上连接所有其他用户

●更自动化,认为干预更少:

在Office 36云中,管理硬件,操作系统和补丁等工作是任何一组IT管理员都熟悉的任务

首先,能够大规模处理安全漏洞

第二,由软件取代人类进行操作,风险会越来越小,也有更少的被钓鱼的可能

人类手动管理活动很少的同时,也必须由多个人批准,其中可能包括客户

●由于更统一和更简洁,异常检测能够做到更好:

近年来,云服务已经大大简化配置选项

这种简化使服务能够整合保护,检测和响应威胁的功能

由于软件是互动的主体,人类攻击者的非法活动更容易识别

不断创新:

●云安全团队在构建安全功能时面临两个关键压力:

每个功能在某种程度上如何突破;每个客户都有不同的问题和要求

一些云服务(包括Office 365)有一个全职的渗透测试人员团队,他们主要寻找漏洞

那么如何确保漏洞修复之后,它不会再次发生?而且渗透测试人员检测到的非法活动一般适用于给定漏洞的情况

微软的答案是自动化渗透测试攻击,然后使用获得的信号来验证检测的质量

●权限更小:

用户可以获得的从事违约活动的限制范围更小并更多样化,敏感资产彼此隔离,使得攻击者很难造成攻击的连锁反应

●跨应用程序的安全模型:

在Office 365云中,会对记录系统进行标准化,使其更易于使用

云应用服务通过提供跨应用程序边界的集成和上下文感知的安全功能,将用户安全性带入一个新的层次

●透明度:

Office 365的另一项优势是透明度

随着许多组织使用Office 365,微软允许客户掌握微软工程师是如何访问其数据的

常见问题:

最新文章:

-

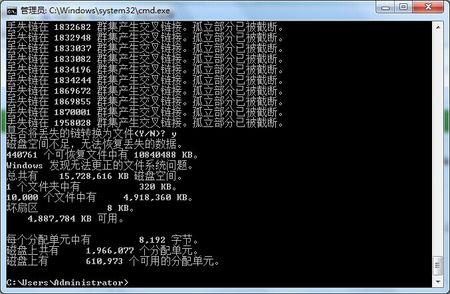

机械Upan因为误操作导致分区表格式被改进而导致数据丢失,u盘恢复软件虽然帮我恢复出一些文件,但大多都只恢复出文件目录,文档仍然没有恢复出来,有点小失望

不过u盘恢复软件也尽力了

在这里也给大家提个醒,转分区表格式或者重装系统前一定要记得备份重要文件,不然一旦出问题可就得不偿失咯

-

真是太感恩了,因为粗心大意没有把盘退出,所有的东西都不在,差点以为要重新做!急忙之下找到了这,我也是随便点的,没想到给我相当意外的惊喜

材料都找回来

大家不用打开带点的是乱码

感谢U盘中毒文件修复

为何选择U盘杀毒专家

为何选择U盘杀毒专家

友情链接

友情链接